Tracker: Torrent Network

Sources: TB-Source 09; selfcoded Java-based-Tracker

Es gibt immer noch einen Haufen Tracker, die ich noch nicht geprüft habe. Heute widme ich mich mal dem Torrent Network. Der Tracker gehört mittlerweile zu den Ältesten und auch dort sind schon einige SysOp-Generationen durchgebracht worden. Wie es bei dem Tracker um die Sicherheit bestellt ist, habe ich mir mal genauer angesehen.

Serversicherheit

MySQL: 5.0.12

Webserver: nginx (3 zusätzliche)

Mail: Postfix

SSH: OpenSSH 5.3

Abgesehen vom http/s Dienst an den Standardports stehen noch drei weitere an höheren Ports bereit. Es findet sich auch ein Postfix und ein altes SSH was auf eine ähnlich alte Version des Betriebssystems schließen lässt.

Eine Firewall war nicht festzustellen. Sollte eine solche existieren, ist sie ziemlich nutzlos. Eine über zehn Jahre alte MySQL Version ist zwar grundsätzlich keine Sicherheitslücke, aber allein wegen dem Performancezugewinn wäre ein Update wünschenswert.

Trackersicherheit

Torrent Network scheint es mit der Sicherheit nicht so genau zu nehmen und hat gleich zwei Tracker parallel laufen, die die selbe Datenbank benutzen. Dies ist aus mehreren Aspekten eine sehr schlechte Idee. Zum einen gibt es eine unnötige Doppelbelastung des Servers (insbesondere der Datenbank), zum anderen gibt es so natürlich auch doppelte Angriffsfläche für einen möglichen Angreifer. Es laufen einmal eine etwas in die Jahre gekommene TB-Source und dann ein offenkundig selbst geschriebener Tracker, der auf Java(script) basiert. Besonders spannend bei diesem Java-Frontend: Man kann ohne überhaupt eingeloggt zu sein die Seitenstruktur und somit Inhalte, die erst nach dem Login sichtbar sein sollten, sehen.

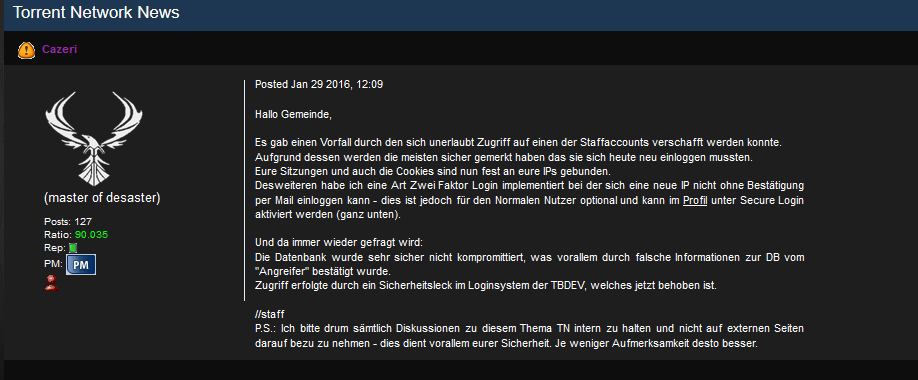

Kommen wir zum sensiblen Teil dieser Kategorie, den Sicherheitslücken. Wie bereits angesprochen sind zwei Plattformen als Angriffsziel natürlich für einen potenziellen Hacker wie eine Einladung auf dem Silbertablett. Es war zwar nicht so einfach, aber es ist mir wieder einmal gelungen Zugriff auf die Datenbank und sämtliche Teile des Trackers zu erlangen.

Ich habe mich dieses mal wieder für ein paar Screens von einem Sys0p Account entschieden, weil Tabellen mit Daten aus der Datenbank doch etwas trocken sind auf Dauer. Hier jetzt also ein paar interne Screenshots (TB-Source):

Stafftools

MySQL Stats

Uploader Stats

Doppelaccounts

Auszug aus der Usertabelle

added class secret passkey username passhash 1274528211 0 sys*@web.de !7}Vu 875d36cbd2cc7015720e4098fd5d6984 Holzfuß 85f1e507c4bc99c21f49df6e8d56bad7 1274566999 70 den*@hotmail.de |A^bO 261e07e5559e1646c7eef0bbe16c9d2f TOMTOM 45cb79d8a49f73c5adcec4e3d63b7180 1275307293 1 meis*@hotmail.de KPdj; 4ffd1c8165c66e28b3feecd2c1dbfd2d Meisterpropper a9b569d5c26780b174e4c8d91e45b0ab 1275483911 18 free*@googlemail.com P7]mW 69b88d582bdb6d144050e22280d505e9 Chakka be807691ac2efe8437dbc970f78a6e54 1275585770 18 bo*@hotmail.de FI&ap d4475b6a948011bcb182ad45d31d49dc WurstPelle cb7e5a53d72644e4082489364a485ae7 1275860791 18 96ja*@gmail.com V[c+! 7cfab9414b5739c1bdf05afd18093c04 jackbauer 1737ba9dc2c10bdbf7ac797ba219d780 1275860851 70 sound*@hotmail.com >kJ'' d8e77773d3a21eafcbf9d17b0ce6185f SoundmixDJ 2aaa8208a9fbda39f2b99e90674dbcf5 1275933665 1 hor*@hotmail.de Q8CZa 0c6b79d57b71209b544404ead36e1ce3 Gartenzwerg 37669d24bd140c528ea386329168adf5 1275942558 1 red*@arcor.de yV3aM 22f5b07b2d46a2fd3af6fce98a899212 jason a39566165fe3528764126ec736cccf05 1275947749 40 ro*@freenet.de 'z)Gc f149085edb1c419da52d247b4d8dc66e ZoRo 431f248bcddc5eb816e089bf862d7822 1275981241 20 ed*@gmx.de 3}0<+ 57f6673e25e1f83ffcae15b424f4d72a Edd186 28930e81c947897c57ac7d79c7dff700 1276104098 1 darth*@web.de .FXhR 9e3be93144f8fa83a6ef7e013b37a740 Pennywise 33d0c688182c00a89e0a49b1d983c02c 1277810527 0 d.d*@atas.cz U(5i{ 1d30b0aefdf89dc21d0a4a8a9251c4b1 Geronimo eed2c74334c54f2b18094f0781840439 1277821853 1 c*@googlemail.com jzu8w 5838adf8d7e8501f841464cc9a9fe53f Ammari f95b35a66d80f816a909a48643e812c4 1275942558 1 red*@arcor.de yV3aM 22f5b07b2d46a2fd3af6fce98a899212 jason a39566165fe3528764126ec736cccf05 1277883492 1 no*@gmx-topmail.de ['Hnz 006085e2b456b63106486bd84f095c7e fatfred 47a4234c1e705681bb04ed352a3c38b1 1277897764 1 ano*@web.de P2Q"H dff921a516c15d8783c3a3eb7e0a5af9 gitta 092ee59ec86aee5d2b67e999a4ba3572

Fazit

Der Weggang von Cloudflare hat mir natürlich in die Hände gespielt und gleichzeitig offengelegt, dass die Betreiber mehr Zeit in Wartung und Konfiguration des Servers stecken sollten. Bedenkt man den modernen aber fraglichen Ansatz der neuen Java-basierten Seite, stellt sich die Frage, ob die Betreiber ihre Bemühungen an den richtigen Stellen investieren. Man sollte sich für eine Source entscheiden und nicht auf zwei Hochzeiten gleichzeitig tanzen. Die TB-Source als Basis ist nicht die aller schlechteste und kommt in Deutschland auch selten zum Einsatz. Als Endbenutzer würde ich mich allerdings nach Alternativen umsehen, der Java-Tracker war nämlich offenkundig ein Griff ins Klo. Dazu die angebliche Sperre von Cloudflare, sollte sämtliche Alarmglocken klingeln lassen. Die Höhe der Bitcoin Spenden kann man übrigens hier einsehen: https://blockchain.info/address/1AqZ...VEzTrn3ySNnQnS

Bookmarks